|

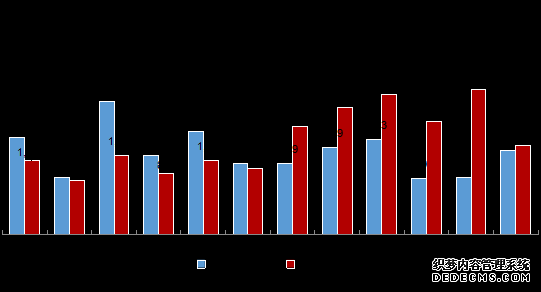

云计算、大数据基础软件及上层应用大多由第三方厂商支撑建设并参与运维,开发或运维人员可以利用开发源代码、上线调试等机会,预留系统漏洞,内置软件后门,非法窃取敏感信息,甚至能够在安全管控手段不足的情况下,利用管理员权限直接从后台导出高价值敏感数据,导致失泄密风险倍增。 二、看透网络威胁的本质,掌握攻击技术的走向 1、网络空间安全威胁如附骨之疽,信息装置与服务设施可信性难以保证 信息时代给我们带来生活和工作乐趣的同时,网络安全问题像幽灵一般成为挥之不去的梦魇。网络空间“易攻难守”的不平衡或不对称现状,使得少数组织甚至个人就能挑战整个网络世界的安全秩序。 习近平总书记《在网络安全和信息化工作座谈会上的讲话》中指出,“从世界范围看,网络安全威胁和风险日益突出,特别是国家关键信息基础设施面临较大风险隐患,难以有效应对国家级、有组织的高强度网络攻击。这对世界各国都是一个难题,我们当然也不例外”;美国国家科学技术委员会在《可信网络空间:联邦网空安全研发战略规划》中指出:在经济全球化、产业技术国际化大趋势下,“网络空间任何信息系统只要在设计链、生产链以及供应链等环节存在可信度或安全风险不受控的情形,就无法从根本上消除信息系统或网络基础设施的安全漏洞”。 2、安全漏洞源自人类设计缺陷,现有科技能力无法从理论和实践上彻底避免 网络空间最严重的安全威胁之一是安全漏洞。漏洞通常是指,在硬件、软件或协议等的具体实现或系统安全策略上存在的缺陷,从而可以使攻击者能够在未经授权下访问或破坏信息系统。安全漏洞数量与影响范围逐年加速增长,漏洞消控工作依然任重道远。 2019年CNVD新收录的通用软硬件漏洞数量创历史新高,达到16193个,同比增长14%;漏洞影响范围从传统互联网到移动互联网,从操作系统、办公自动化系统到VPN、家用路由器等硬件设备,以及芯片、SIM卡等底层硬件,广泛影响我国基础软硬件体系安全;微软RDP系统远程执行漏洞,位于我国境内的RDP系统规模高达193万,其中34.9万个系统受到远程执行漏洞影响。

信息系统安全漏洞数量 (数据来源:中国互联网络信息中心)

网络空间最严重的安全威胁之二是软硬件后门。通常是指留在软硬件系统中的恶意代码,为特殊使用者通过特殊方式绕过安全控制环节而获得系统访问权的方法与途径。通过广泛渗透全球软硬件供应链来预置软硬件后门,是网络空间国家间博弈的战略型武器。 美国实施的棱镜计划,之所以能够实现全球范围的监听计划,得益于以思科为代表的“美国八大金刚”,在全球软硬件供应链中的广泛渗透。一旦中美关系交恶,美国极有可能利用在全球部署的产品,对我实施全面网络打击。

斯诺登曝光美国“棱镜门” 4、未知漏洞后门是网络空间安全领域存在的巨大不确定性,是安防体系难以消除的黑洞 我们已知的漏洞和后门就如同浩瀚宇宙中的一点点尘埃,绝大多数漏洞后门仍然是未知的,在数学上根本给不出任何有意义的数据。其中的一个重要原因就是,迄今为止,人类尚未形成穷尽复杂信息系统漏洞和彻查后门的理论与方法。在“设计缺陷与不可信开放式供应链”条件下,无论从技术或经济上都不可能彻底保证网络空间(包括核心信息装备或关键信息基础设施)构成环境内“无毒无菌”的安全性要求。 从网络防御者角度来看,基于未知漏洞或利用未知后门实施的未知攻击属于“未知的未知”安全威胁,也即不确定性威胁,这是网络安全领域最令人惶恐不安的威胁。因为我们永远无法知道攻击者在什么时候、用什么手段、经过何种途径进入目标对象,正在干什么,已经干了什么,未来可能干什么等一系列问题,更不知道从何处下手才能实施有针对性的防御。这是最具挑战性的安全问题,也是最使人抓狂的安全威胁,没有之一。 5、网络空间传统防御体系存在基因缺陷,无法应对不确定安全威胁 网络空间现有的防御体系,是基于威胁特征感知的精确防御。建立在“已知风险”甚至可以是“已知的未知风险”前提条件下,必须获得攻击来源、攻击特征、攻击途径、攻击行为、攻击机制等先验知识才能实施有效防御。更为严峻的是,网络空间信息系统架构和防御体系本质上说都是静态、相似和确定的,体系架构透明脆弱、又缺乏多样性,缺陷持续暴露易于攻击。这种“亡羊补牢式”的防御体系属于后天获得性免疫,一般是将加密认证技术作为底线防御手段。 传统防御体系应对不确定危险方面的体系脆弱性,其实是一种基因缺陷。大量未知的软硬件漏洞,预设的软硬件后门,以及同一处理空间共享资源运行机制等,都使得整个系统处在可信性不能确保的生态环境中。即使是自主设计的CPU、操作系统、数据库等,也无法确保没有设计漏洞,更没有办法完全避免使用开源软硬件代码而引入的后门或陷门问题。因此,才有我们时常听到的“自主决不等于可控,可控更不等于可信”的说法。传统防御体系的“软肋”是不能感知和认知不确定性危险,而作为底线防御的加密或认证手段,并不能确保不被基于未知漏洞后门的未知攻击旁路或者短路。也就是说,基于可信性不能确保的软硬件构件,想要建立起自主可控、安全可信的防御体系,没有创新的理论和技术,此路能通的可能性渺茫。 6、新兴攻击技术手段层出不穷、日新月异,攻防不对称格局倾斜加剧,亟需寻找网络安全再平衡的战略手段 网络攻击技术向网电一体方向发展,攻击发起实施更为灵活高效;网络攻击技术破坏效应向软硬结合方向发展,攻击破坏打击面更为宽广;网络攻击技术突防向跨网渗透方向发展,攻击过程更为持久隐蔽;网络侦察技术将向全程综合方向发展,侦察手段应用将更为灵活多样。 |